Übersicht

sprungmarken_marker_142

Projektergebnisse

Gemäß einer durchgeführten Evaluation bereits eingesetzter und allgemein verfügbarer Multifaktor-Technologien soll als Ergebnis eine Zwei- oder Multi-Faktor Authentifizierung (2FA bzw. MFA) für Landesdienste zur Verfügung gestellt werden. Im Weiteren ist geplant, OpenID Connect als zusätzliche, über das etablierte SAML hinausgehende zweite Technologie für föderative Authentifizierung und Autorisierung zu evaluieren und zu unterstützen. Ein weiteres Hauptziel besteht in der Konzeption und der Realisierung einer Projektgruppen- bzw. Communityverwaltung mit dem Ziel, delegierbare Autorisierungsentscheidungen über die Nutzung von Diensten innerhalb dieser Communities treffen zu können. Abschließend wird ein Betriebskonzept entwickelt, nach dem die dafür entscheidenden Komponenten sowohl bei den Einrichtungen selbst, als auch zentral als Dienst betrieben werden können. Alle Entwicklungen und Ergebnisse werden zur Nutzung durch die Hochschulen Baden-Württembergs ausführlich dokumentiert, um so die Eintrittsbarrieren für kleinere Einrichtungen zu senken.

Arbeitspaket 1 - Zwei-Faktor-Authentifizierung

In der Hochschullandschaft Baden-Württembergs werden bereits eine Vielzahl Landesdienste und Ressourcen angeboten. Diese sind über bwIDM angebunden und werden zunehmend zu Schlüsselkomponenten im Hochschulverbund. Sicherheitsvorfälle und erhöhte Phishingaktivitäten stellen zwischenzeitlich gestiegene Sicherheitsanforderungen an die Dienste.

Unter Einbeziehung bereits vorhandener Lösungen und Infrastrukturen wurde ein Konzept erarbeitet, das den Hochschulen und Diensten Möglichkeiten aufzeigt, wie ein zweiter Faktor für die Authentifizierung eingeführt und verwendet werden kann. Das Konzept berücksichtigt und ermöglicht eine Nutzung sowohl am lokalen Standort (für eigene/lokale Dienste) als auch bei Landesdiensten. Bereits etablierte Landesdienste können nach deren Anforderungen und Möglichkeiten angebunden werden. Dabei wurde eine Umsetzung erreicht, die den Einsatz unterschiedlicher Technologien zulässt und unterstützt sowie offen ist für zukünftige Anforderungen.

Eine Implementierung von FIDO2‑ bzw. Passkey-basierten Login-Verfahren wurde vom KIT zunächst prototypisch umgesetzt und anschließend erfolgreich in Betrieb genommen. Das Betriebskonzept ermöglicht auch die Anbindung rein lokal angebotener Dienste an die zentrale Multifaktor-Infrastruktur.

Arbeitspaket 2 - Evaluation neuer und Weiterentwicklung bestehender föderaler Technologien

Das Arbeitspaket 2 verfolgte die Evaluation neuer und Weiterentwicklung bestehender föderaler Technologien: Transparenz über den tatsächlichen Bedarf, Erprobung neuer OIDC-/Föderationsansätze unter realen Bedingungen, Integration in bestehende SAML-/IDM-Landschaften, sowie Erprobung von Community-Funktionalitäten spezifisch am Beispiel der Datenföderation.

Die Landschaft bei Projektstart war anschlussfähig – hohe DFN-AAI/eduGAIN-Beteiligung und bereits teilweise verbreitetes OIDC, vor allem über den Shibboleth IDP mit OIDC-OP-Plugin. Typische Zielsysteme (u. a. BigBlueButton, ILIAS, Nextcloud, GitLab, M365) zeigten konkreten Integrationsbedarf. Der zu erprobende Standard OIDC-Federation blieb jedoch während der ganzen Projektlaufzeit im Entwurf(Draft)-Status; der getestete Prototyp demonstrierte zwar Trust-Chains, wäre aber nur mit hohem Implementierungsaufwand in bestehende Umgebungen integrierbar gewesen und lieferte gegenüber der etablierten SAML-Föderation keinen großen Mehrwert bei doppeltem Betriebs- und Vertragsaufwand. Daraus folgte für das Arbeitspaket: Fokus auf pragmatische Integration in die bestehende SAML basierte Föderation. Das OIDC-OP-Plugin wurde in Stuttgart produktiv etabliert. In Heidelberg zeigte die RegApp mit aktueller OIDC-Funktionalität als flexibler und mandantenfähiger Proxy ihre Stärke, die sich auch als "as a Service" Lösung für kleinere Einrichtungen eignet. In der Erprobung zeigte sich, dass beide Integrationsstrategien alle nötigen Bedarfe abbilden konnten und leicht implementierbar sind.

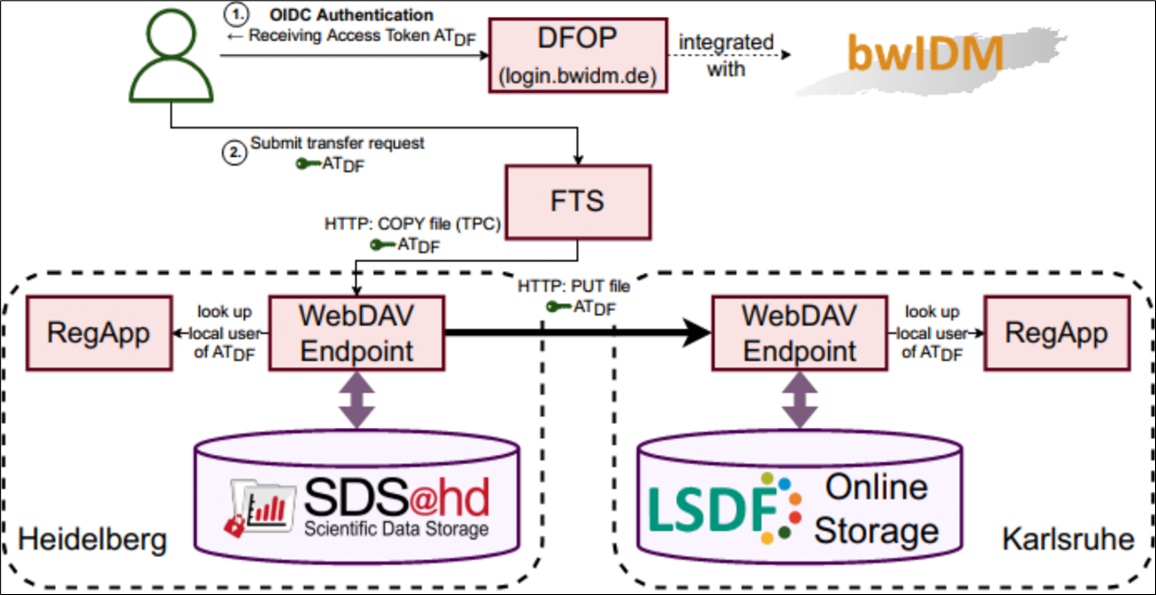

Für die Praxis relevanten Community-Funktionalitäten wurden am Use-Case "standortübergreifender Datentransfer" erprobt. Für die technische Implementierung wurde eine containerisierte Lösung eines WebDAV-Endpunktes umgesetzt, welche über OIDC/OAuth2 zur Authentifizierung und einer Rest-Schnittstelle zum Übersetzten des lokalen Users des Speichersystems auf eine Identität in bwIDM ermöglicht. Dadurch können nun standortübergreifende Datentransfers erfolgen, die User- und Gruppenberechtigungen im Quell- und Zielsystem berücksichtigen. Die Implementierung wurde bereits in Karlsruhe und Heidelberg erfolgreich an verschiedene Speicherdienste angebunden und wird anderen Standorten für die Nutzung bereitgestellt. Diese Technologie ist beispielsweise für Zugriffe auf die Landesdienste LSDF Online Storage, bwUniCluster, Horeka und SDS∂hd im Einsatz und wird aktuell ebenfalls für den bwForCluster Helix umgesetzt. Erste Benchmarks von Datentransfers, die über den File-Transfer-Service (FTS) durchgeführt wurden, bestätigten die technische Reife; die Skalierung auf weitere Standorte und Systeme erfolgt im Partnerprojekt bwHPC-S5.

Parallel bestand enger Austausch mit dem DFN; Föderations-/Metadatenfunktionen für OIDC werden dort jedoch erst nach fertiger Standardisierung von OIDC-Federation bewertet, ein Proxy-Dienst wurde entwickelt und ist mittlerweile im produktiven Betrieb.

Arbeitspaket 3 - Sicherheit, Projekt- und Communitymanagement

Bei der RegApp handelt es sich um ein föderiertes Open-Source-Identity-Management-System, das maßgeblich am Scientific Computing Center (SCC) am KIT entwickelt wird. Die Kernfunktionalität der RegApp besteht darin, Dienste auf verschiedenste Art und Weise mit einer Authentifizierungs- und Autorisierungsinfrastruktur (AAI) zu verbinden.

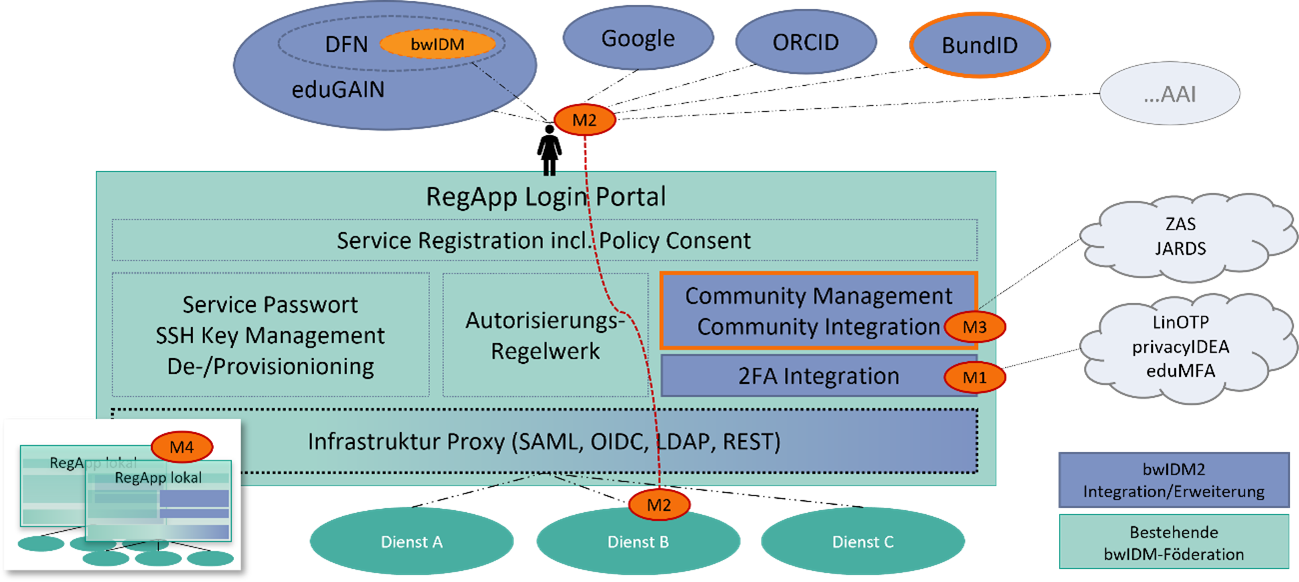

Innerhalb des Arbeitspakets wurden die bereits im Land etablierten Plattformen auf Basis der RegApp zur Projekt- und Gruppenverwaltung befähigt und dahingehend erweitert, miteinander zu interagieren. Zusätzlich wurde die RegApp-Plattform erweitert, um nationale Communities anbinden zu können. Dabei musste die Versorgung von Nutzenden, die nicht von einer Landeseinrichtung verwaltet werden, berücksichtigt und konzeptionell umgesetzt werden. Unter anderem ist hierzu eine dienstübergreifende persistente Identifikation von Personen in Communities/Gruppen essentiell. Im Rahmen des Arbeitspakets erfolgte eine Evaluation und Weiterentwicklung der RegApp im Hinblick auf Communityverwaltung. Bei Plattformen außerhalb des bwIDM-Kontexts wurde auf eine Zusammenarbeit hingewirkt, um die Interoperabilität zu steigern. Die vorhandenen Plattformen wurden neben der definierten Community-Funktionalität auch um Schnittstellen zu externen Plattformen erweitert. Das Bild zeigt die Architektur der RegApp, die im Rahmen des Arbeitspaktes betrachteten Erweiterungen sowie die Zuordnung der Arbeiten zu den einzelnen Meilensteinen.

Arbeitspaket 4 - Fachkonzept Lebenslange Personenidentifikatoren und Einbindung Forschungsdatenmanagementdienste

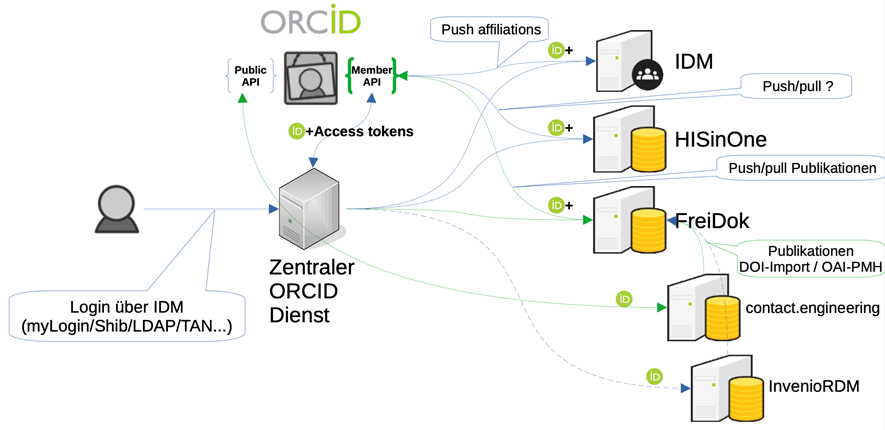

Das Arbeitspaket 4 befasst sich mit der Anforderungsanalyse zur Erweiterung des bwIDM-Datensatzes um einen einrichtungsübergreifenden persistenten Identifikator von Personen. Ziel ist es, die Wiedererkennung einer Person unabhängig von ihrer Heimateinrichtung zu ermöglichen und damit eine nachhaltige und konsistente Identitätsverifizierung im Forschungsdatenmanagement (FDM) zu gewährleisten. Außerdem soll die Integration und Nutzung einer solchen ID in verschiedenen Drittsystemen genutzt werden können wie in der folgenden Abbildung dargestellt wird.

Während im Identity Management (IAM) primär aktuelle Angehörige von Einrichtungen verwaltet werden, gehen die Zeiträume für die Zuordnung von Personen beispielsweise zu ihren veröffentlichten Forschungsdaten weit hinaus. So haben diese nach einer gewissen Zeit die Einrichtung verlassen und sind damit auch nicht mehr im IAM referenzierbar.

Im Rahmen der Anforderungsanalyse wurden die spezifischen Bedürfnisse föderierte und FDM-Dienste untersucht. Eine zentrale Herausforderung besteht darin, eine Identifikationslösung zu schaffen, die sowohl einrichtungsübergreifend als auch langfristig stabil ist.

Arbeitspaket 5 - Outreach und hochschulübergreifende Integration

Das Arbeitspaket 5 befasst sich mit der Erhebung der aktuellen Situation, Infrastruktur und Anforderungen an den einzelnen Standorten im Kontext bwIDM, insbesondere der Identifizierung von Use Cases und Dienste zur Sammlung einer landesweiten hochschulartenübergreifenden Übersicht von gängigen Identitätstypen, um daraus eine Blaupause der organisatorischen, juristischen und technischen Rahmenbedingungen entstehen zu lassen.

Am Ende dieses Arbeitspaketes stehen beiden Seiten einer Dienstnehmer/Dienstgeber-Beziehung die eigentliche Identitätsmanagementlösung und die per Identitätsmanagement abgestützte Dienstanbieterseite (SP) als Prototyp zur Verfügung: Eine Konzeption und Umsetzung einer ausfallsicheren bwIDM-as-a-Service Lösung für (insbesondere kleinere) Einrichtungen ebenso wie die Prototypimplementierung von MFA-abgesicherten Anwendungen mittels einem generischen Ansatz eines ReverseProxys als SP mit Anbindung an die DFN-AAI auf Basis einer containerisierten Umgebung für diese Bausteine.